Como Analista-Chefe do Protocolo Reintegrado, apresento este dossiê técnico com a máxima urgência e gravidade. O cenário geopolítico e tecnológico atual exige uma reavaliação profunda de nossa postura em relação à segurança cibernética e à soberania de dados. A projeção para 2026 indica um aumento exponencial nas ameaças, demandando estratégias proativas e robustas para a proteção do Estado.

Este documento delineia os pilares fundamentais para a construção de um escudo cibernético nacional impenetrável. Aborda desde a infraestrutura crítica até a vanguarda da criptografia, com o objetivo primordial de assegurar a autonomia e a resiliência digital do Estado. A soberania de dados não é mais uma aspiração, mas uma imperativa de segurança nacional.

A era digital trouxe consigo uma revolução na forma como as nações interagem, operam e se defendem. Contudo, essa interconexão global também expôs vulnerabilidades sem precedentes. Dados, hoje, são o novo petróleo, o novo ouro, e seu controle é sinônimo de poder e independência.

Neste contexto, a capacidade de um Estado de proteger, controlar e gerenciar seus próprios dados é diretamente proporcional à sua capacidade de manter sua soberania. As estratégias aqui propostas visam solidificar essa capacidade, preparando o Estado para os desafios cibernéticos de médio prazo.

1. O Cenário de Ameaças Cibernéticas em Evolução

O panorama de ameaças cibernéticas para 2026 é caracterizado por sua complexidade, sofisticação e natureza multifacetada. Atores estatais, grupos de crime organizado e atores não-estatais com motivações ideológicas ou econômicas continuam a aprimorar suas táticas.

Observa-se uma proliferação de Ataques de Persistência Avançada (APTs) que visam infraestruturas críticas, inteligência estatal e propriedade intelectual. Estes ataques são frequentemente patrocinados por Estados e demonstram um alto grau de planejamento e recursos.

A cadeia de suprimentos de software e hardware tornou-se um vetor de ataque preferencial. Inserções maliciosas em componentes de rede e sistemas operacionais representam uma ameaça sistêmica, comprometendo a integridade desde a origem.

A ascensão da inteligência artificial (IA) e do aprendizado de máquina (ML) também está remodelando o campo de batalha cibernético. Enquanto essas tecnologias podem ser usadas para defesa, também capacitam os atacantes a desenvolver malwares mais adaptativos e evasivos, bem como a automatizar campanhas de desinformação e engenharia social em larga escala.

A guerra híbrida, que integra operações cibernéticas com táticas militares convencionais e propaganda, é uma realidade. Ataques cibernéticos contra serviços essenciais, como energia, água e saúde, podem ter consequências devastadoras, paralisando a sociedade e minando a confiança pública.

A crescente dependência de sistemas interconectados, como a Internet das Coisas (IoT) e a Tecnologia Operacional (OT), expande a superfície de ataque. Dispositivos e sensores em ambientes críticos, se comprometidos, podem ser explorados para acesso ou manipulação de infraestruturas vitais.

A soberania digital não é apenas uma questão de segurança nacional; é a base para a autodeterminação econômica e cultural em um mundo hiperconectado.

2. Pilares da Soberania de Dados para 2026

A construção de uma soberania de dados eficaz exige uma abordagem multifacetada, abrangendo aspectos legais, tecnológicos e infraestruturais. Estes pilares devem ser interligados e reforçados continuamente para garantir a resiliência do Estado.

2.1. Arcabouço Legal e Regulatório

A legislação deve ser robusta e clara, estabelecendo a primazia da jurisdição nacional sobre os dados de seus cidadãos e instituições. Leis de localização de dados são essenciais, exigindo que dados sensíveis sejam armazenados e processados dentro das fronteiras nacionais.

É crucial desenvolver mecanismos legais para combater a extraterritorialidade de leis estrangeiras que buscam acesso a dados nacionais. Acordos internacionais devem ser negociados com cautela, priorizando sempre os interesses de segurança e privacidade do Estado.

A criação de uma agência reguladora independente, com poder de fiscalização e sanção, é fundamental. Esta agência seria responsável por garantir a conformidade com as leis de proteção de dados e cibersegurança, tanto no setor público quanto no privado.

2.2. Autonomia Tecnológica e Inovação

A dependência de tecnologias estrangeiras, especialmente em hardware e software de infraestrutura crítica, representa um risco significativo. É imperativo investir em pesquisa e desenvolvimento nacionais para criar soluções tecnológicas soberanas.

O fomento a ecossistemas de código aberto e o desenvolvimento de padrões abertos podem reduzir a dependência de fornecedores específicos. A auditoria e certificação de tecnologias críticas, independentemente de sua origem, são medidas indispensáveis.

Programas de incentivo à inovação e à formação de talentos em cibersegurança e desenvolvimento de software devem ser priorizados. A capacitação de engenheiros e cientistas nacionais é a chave para a construção de uma base tecnológica autônoma.

2.3. Infraestrutura de Dados Controlada

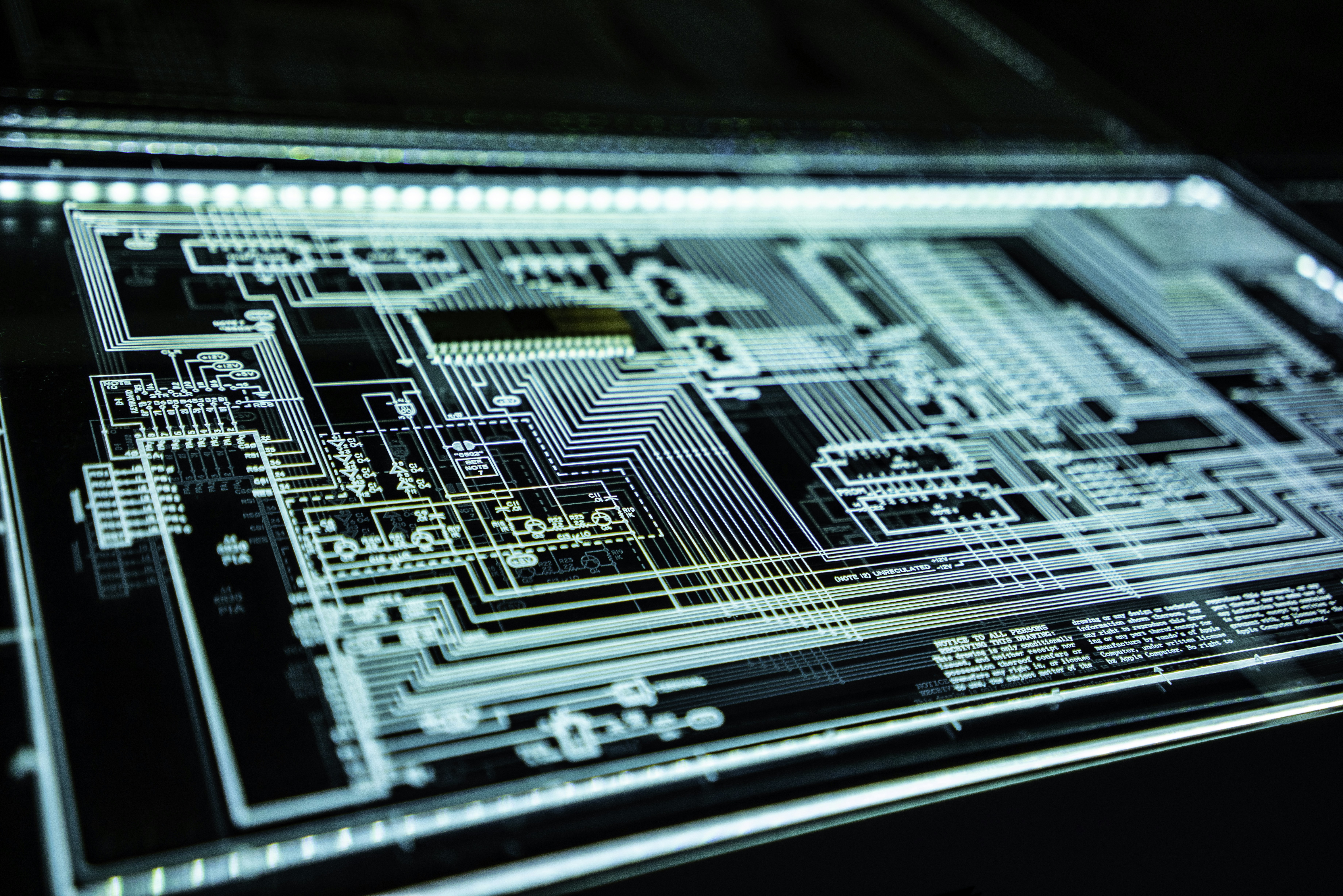

A espinha dorsal da soberania de dados reside no controle total sobre a infraestrutura física onde os dados são armazenados e trafegam. Isso inclui centros de dados nacionais, plataformas de nuvem soberanas e redes de telecomunicações.

A implementação de um **Backbone Nacional** de alta capacidade e segurança é uma prioridade estratégica. Esta infraestrutura deve ser desenvolvida e operada sob controle estatal, minimizando pontos de estrangulamento e vulnerabilidades externas.

A soberania da nuvem implica no desenvolvimento de serviços de nuvem baseados em infraestrutura nacional, com políticas de segurança e privacidade alinhadas às leis do Estado. Isso evita a submissão a jurisdições estrangeiras para armazenamento e processamento de dados.

3. Estratégias de Blindagem Cibernética para 2026

Para além dos pilares da soberania, é necessário implementar estratégias de blindagem cibernética que enderecem as ameaças em sua totalidade. Estas estratégias devem ser dinâmicas e adaptáveis à evolução do cenário.

3.1. Reforço da Segurança da Infraestrutura Crítica

A proteção de sistemas SCADA (Supervisory Control and Data Acquisition), redes elétricas, sistemas de água, transportes e saúde é paramount. A segmentação de redes, a implementação de sistemas de detecção de intrusão e a auditoria contínua são essenciais.

A garantia de **Latência Crítica** em sistemas de resposta a incidentes é vital. Em cenários de ataque, a capacidade de detectar, analisar e responder em tempo real pode ser a diferença entre a contenção e a catástrofe. Isso exige redes de comunicação de baixa latência e sistemas de processamento de alta velocidade.

Simulações de ataques cibernéticos em larga escala devem ser realizadas regularmente para testar a resiliência dos sistemas e a eficácia dos planos de resposta. A colaboração entre setores público e privado é crucial para proteger estas infraestruturas interdependentes.

3.2. Criptografia Pós-Quântica e Resiliência Futura

O advento da computação quântica representa uma ameaça existencial para os métodos criptográficos atuais. Em 2026, é imperativo que o Estado inicie a transição para algoritmos de **Criptografia Pós-Quântica (PQC)**.

A pesquisa e o desenvolvimento em PQC devem ser acelerados, e os padrões nacionais devem ser estabelecidos. A implementação gradual de PQC em sistemas críticos, comunicações seguras e armazenamento de dados de longo prazo é uma medida estratégica contra futuros ataques quânticos.

A avaliação de risco da infraestrutura existente em relação a ameaças quânticas deve ser concluída, e um roteiro claro para a migração deve ser definido. A colaboração com instituições acadêmicas e centros de pesquisa é fundamental neste esforço.

3.3. Centro Nacional de Resposta a Incidentes Cibernéticos (CERT/CSIRT)

O fortalecimento do CERT/CSIRT nacional é crucial para a coordenação da resposta a incidentes em todo o território. Isso inclui a capacidade de coleta e análise de inteligência de ameaças, a emissão de alertas e a coordenação de equipes de resposta rápida.

A partilha de informações sobre ameaças e vulnerabilidades entre entidades governamentais e setores críticos privados deve ser institucionalizada. Protocolos de comunicação seguros e plataformas de troca de inteligência são essenciais.

Investimentos em ferramentas avançadas de detecção e análise, como SIEM (Security Information and Event Management) e SOAR (Security Orchestration, Automation and Response), são necessários para automatizar e acelerar a resposta a incidentes.

3.4. Desenvolvimento de Capital Humano e Conscientização

A escassez de profissionais qualificados em cibersegurança é um desafio global. O Estado deve investir massivamente na formação de especialistas, desde técnicos até arquitetos de segurança e analistas de inteligência de ameaças.

Programas de educação em cibersegurança devem ser integrados em todos os níveis de ensino, desde o fundamental até o superior. A criação de academias de cibersegurança e o incentivo a certificações profissionais são medidas importantes.

A conscientização cibernética deve ser uma campanha contínua e abrangente, direcionada a todos os cidadãos e funcionários públicos. A "higiene cibernética" básica é a primeira linha de defesa contra muitos ataques de engenharia social.

Em 2026, a capacidade de um Estado de proteger e controlar seus dados será o novo barômetro de seu poder geopolítico e sua resiliência estratégica.

4. Roteiro de Implementação e Desafios

A implementação dessas estratégias requer um plano de ação coordenado e recursos significativos. O roteiro deve ser dividido em fases, com metas claras e indicadores de desempenho.

A primeira fase (2024-2025) deve focar na avaliação de vulnerabilidades, no desenvolvimento de arcabouços legais e regulatórios, e no início da construção do Backbone Nacional e da infraestrutura de nuvem soberana. A pesquisa em Criptografia Pós-Quântica também deve ser intensificada.

A segunda fase (2025-2026) envolverá a implementação em larga escala de soluções de segurança para infraestruturas críticas, a transição gradual para PQC em sistemas selecionados, e o fortalecimento contínuo do CERT/CSIRT. A capacitação de pessoal deve ser uma prioridade contínua.

Os desafios incluem a alocação de orçamentos adequados, a superação de resistências burocráticas e a garantia de que as políticas de cibersegurança sejam integradas em todos os níveis de governo e nos setores críticos. A velocidade da evolução tecnológica exige agilidade na adaptação das estratégias.

A coordenação entre diferentes ministérios, agências e o setor privado é fundamental. Uma abordagem holística e colaborativa é a única forma de construir um escudo cibernético eficaz e duradouro.

4.1. Tabela de Iniciativas Chave para 2026

A seguir, uma tabela detalhando as iniciativas-chave e seus objetivos estratégicos para a soberania de dados até 2026:

| Iniciativa Chave | Objetivo Estratégico | Tecnologias Envolvidas | Prazo Esperado |

|---|---|---|---|

| Legislação de Localização de Dados | Garantir que dados sensíveis sejam armazenados e processados em território nacional. | Frameworks legais, auditoria de conformidade. | 2024 (Revisão e Aprimoramento) |

| Construção do Backbone Nacional | Estabelecer uma infraestrutura de comunicação de alta segurança e baixa latência. | Fibra óptica, redes 5G/6G seguras, equipamentos de rede soberanos. | 2026 (Fase I Concluída) |

| Adoção de Criptografia Pós-Quântica | Proteger comunicações e dados contra ameaças de computação quântica. | Algoritmos PQC (NIST-standardizados), módulos criptográficos. | 2026 (Início da Migração em Sistemas Críticos) |

| Centro de Operações de Segurança (SOC) Unificado | Monitoramento 24/7, detecção e resposta centralizada a ameaças cibernéticas. | SIEM, SOAR, Threat Intelligence Platforms, IA/ML para detecção. | 2025 (Operação Plena) |

| Programa Nacional de Capacitação em Cibersegurança | Desenvolver talentos e profissionais qualificados para a defesa cibernética. | Academias, cursos universitários, certificações, treinamentos práticos. | Contínuo (Metas anuais de formação) |

5. Perguntas Frequentes (FAQ)

A seguir, algumas perguntas e respostas sobre a implementação das estratégias de soberania de dados:

1. Qual o papel da cooperação internacional na soberania de dados?

A cooperação internacional é ambivalente. Embora seja essencial para combater o crime cibernético transnacional e compartilhar inteligência sobre ameaças globais, o Estado deve ser cauteloso. Acordos devem ser estabelecidos sob termos que garantam a não-interferência e a proteção dos dados nacionais contra acessos extraterritoriais. A soberania de dados implica uma postura defensiva e, quando necessário, isolacionista em relação a fluxos de dados sensíveis.

2. Como a Criptografia Pós-Quântica impacta as estratégias atuais?

A Criptografia Pós-Quântica (PQC) é um imperativo estratégico que exige uma revisão completa dos protocolos de segurança atuais. Ela impacta diretamente a longevidade da confidencialidade dos dados, a integridade das assinaturas digitais e a segurança das comunicações. A transição para PQC deve ser planejada com antecedência, pois é um processo complexo que envolve a atualização de hardware, software e padrões, garantindo que os dados protegidos hoje permaneçam seguros no futuro pós-quântico.

3. Quais os maiores desafios na construção de um Backbone Nacional?

Os maiores desafios incluem o alto custo de investimento em infraestrutura física (fibra óptica, data centers), a complexidade técnica da integração e segurança de uma rede em escala nacional, e a necessidade de garantir a autonomia tecnológica na aquisição de equipamentos. Além disso, a superação de barreiras regulatórias e a coordenação de múltiplos atores governamentais e privados são cruciais para o sucesso do projeto.

Conclusão

O dossiê apresentado reitera a urgência e a complexidade da blindagem cibernética do Estado e da consolidação da soberania de dados. As estratégias para 2026 não são meras recomendações, mas um plano de ação crítico para a segurança e a autonomia nacional em um domínio cada vez mais disputado.

A convergência de ameaças sofisticadas, a evolução tecnológica e a importância estratégica dos dados exigem uma resposta coordenada e um compromisso inabalável. O **Backbone Nacional**, a **Latência Crítica** em sistemas de resposta e a transição para a **Criptografia Pós-Quântica** são marcos essenciais nesta jornada.

A construção de um Estado ciberneticamente resiliente e soberano é um esforço contínuo que exige investimento, inovação e, acima de tudo, uma visão estratégica de longo prazo. O futuro da nação, em grande parte, dependerá de nossa capacidade de proteger nosso espaço digital.

Recomendo a imediata formação de um comitê interministerial de alto nível para supervisionar a implementação destas estratégias, garantindo que o Estado esteja plenamente preparado para os desafios de 2026 e além.